¿Cómo utilizo los escudos de protección en tiempo real en Seguridad Reviver?How do I use the real-time protection shields in Security Reviver?

Los escudos de protección en tiempo real, si están habilitados (solo en la versión registrada), sirven para restringir los ataques de malware en tiempo real. Los programas de malware que intentan ingresar al sistema se identifican y detienen a medida que el programa los detecta. Las alertas se activan tan pronto como la herramienta encuentra malware que intenta instalarse o ejecutarse en el sistema. Depende del usuario permitir que el programa se ejecute en el sistema o bloquearlo / descartarlo por completo.

Hay 2 escudos que protegen el sistema de amenazas de malware durante todo el día:

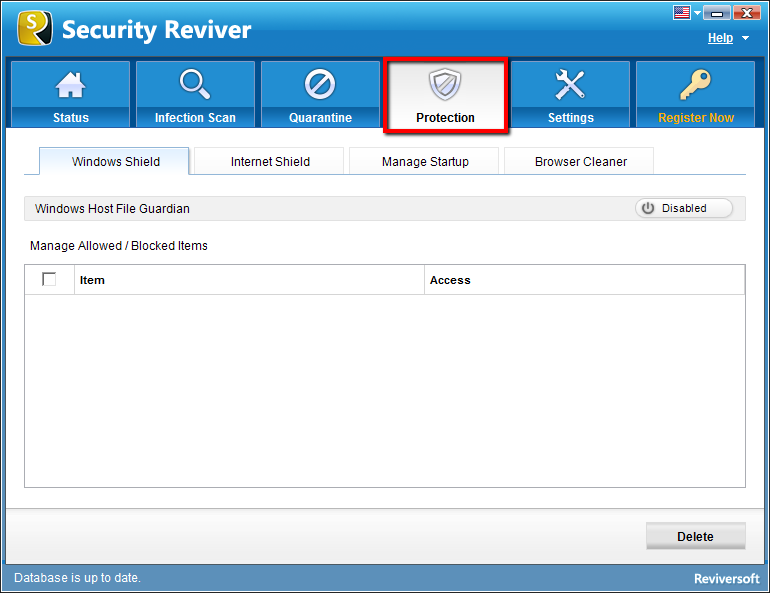

- Escudo de Windows: monitor de archivos de host de Windows

El archivo de host en Windows es un archivo que se utiliza para mantener los nombres de host asignados a sus direcciones IP. Se hace referencia a los archivos de host para averiguar las direcciones IP asociadas para cualquier nombre de host. En caso de que no se encuentren las direcciones IP deseadas, el sistema operativo solicita la información al Sistema de nombres de dominio (servidor DNS). Estos archivos se pueden usar para bloquear sitios localmente en lugar de bloquear los servidores. Algunos programas maliciosos se crean para realizar cambios en estos archivos de host de Windows. Este escudo en particular alerta al usuario cuando se intenta realizar actividades maliciosas en los archivos de host de Windows.Seleccione Habilitado para habilitar el Escudo de Windows de Protección en tiempo real para una protección las 24 horas.

Cuando hay un intento de intrusión por cualquier programa desconocido o malicioso, los escudos alertan al usuario de este intento a través de un mensaje emergente. Entonces, es decisión del usuario permitir que el programa desconocido se ejecute en el sistema.

• Permitir: seleccione la opción ‘No volver a preguntarme’ y luego haga clic en el botón ‘Permitir’ si confía en la aplicación / programa y desea ejecutar el programa en el sistema. Todas las sesiones en las que permitió que las aplicaciones se ejecutaran en el sistema se enumerarán en la pestaña “Windows Shield”.

• Bloquear: seleccione la opción ‘No volver a preguntarme’ y luego haga clic en el botón ‘Bloquear’ si no encuentra la aplicación auténtica y no desea que se ejecute en el sistema. Todas las sesiones en las que bloqueó la aplicación para que se ejecute en el sistema se enumerarán en la pestaña “Windows Shield”.

- Escudo de Internet: guardián de la página de inicio de Internet Explorer

Este escudo en particular evita alteraciones no autorizadas en las barras de herramientas de IE y sus funcionalidades por parte de cualquier malware malicioso.

Internet es el medio más importante a través del cual los programas de malware se instalan en el sistema. Los escudos de Internet demuestran ser muy útiles para detectar malware en tiempo real antes de que puedan causar algún daño al sistema.

Seleccione Activado para activar el Escudo de Internet de protección en tiempo real para una protección las 24 horas.

Cuando hay un intento de intrusión por parte de cualquier programa desconocido / malicioso, los escudos informan al usuario del mismo a través de un mensaje emergente. Depende únicamente del usuario permitir que el programa desconocido se ejecute en el sistema o no.

• Permitir: seleccione la opción ‘No volver a preguntarme’ y luego haga clic en el botón ‘Permitir’ si confía en la aplicación / programa y desea ejecutar el programa en el sistema. Todas las sesiones en las que permitió que las aplicaciones se ejecutaran en el sistema se enumerarán en la pestaña “Escudo de Internet”.• Bloquear: seleccione la opción ‘No volver a preguntarme’ y luego haga clic en el botón ‘Bloquear’ si no encuentra la aplicación auténtica y no desea que se ejecute en el sistema. Todas las sesiones en las que bloqueó la ejecución de la aplicación en el sistema se enumerarán en la pestaña “Escudo de Internet”.

- Administrar elementos permitidos / bloqueados

Los programas / aplicaciones que permita o bloquee aparecerán aquí en sus respectivas pestañas. Para eliminar eventos innecesarios de la lista, haga clic en el botón “Eliminar”.